Principais Benefícios e Vantagens

![]() Explora a vulnerabilidade e mede o impacto;

Explora a vulnerabilidade e mede o impacto;

![]() Possibilita encontrar vulnerabilidades não conhecidas;

Possibilita encontrar vulnerabilidades não conhecidas;

![]() Informações concretas através do relatório;

Informações concretas através do relatório;

![]() Validar se a postura de segurança da corporação está adequada para lidar com ameaças atuais;

Validar se a postura de segurança da corporação está adequada para lidar com ameaças atuais;

![]() Mistura testes automatizados com testes manuais.

Mistura testes automatizados com testes manuais.

![]() Identificação e mitigação de riscos e impactos no negócio;

Identificação e mitigação de riscos e impactos no negócio;

![]() Conformidade com normas de segurança (exemplo: PCI-DSS);

Conformidade com normas de segurança (exemplo: PCI-DSS);

![]() Melhoria no atendimento a requisitos impostos pelo regulatório (por exemplo: LGPD, BC4658, etc.);

Melhoria no atendimento a requisitos impostos pelo regulatório (por exemplo: LGPD, BC4658, etc.);

![]() Preservação e aumento da reputação da marca e, consequentemente, vantagem competitiva;

Preservação e aumento da reputação da marca e, consequentemente, vantagem competitiva;

![]() Menor probabilidade de vazamento de informações;

Menor probabilidade de vazamento de informações;

Aumento da confiança dos clientes e fornecedores.

Aumento da confiança dos clientes e fornecedores.

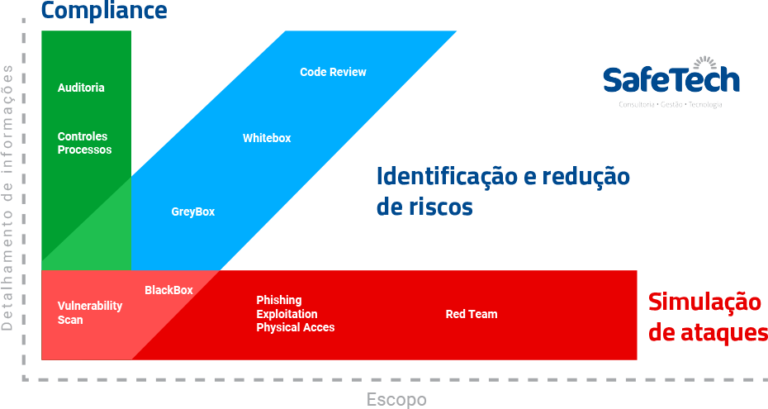

Abordagem

Para a realização de um PenTest podem ser escolhidas 3 (três) estratégias:

Blackbox

- Não há conhecimento prévio da infraestrutura de rede e da arquitetura das aplicações.

- Mais utilizada devido a produção de um cenário real.

Graybox

- Acesso ou validação de informações e/ou utilização de credenciais legítimas, visando a validação das permissões de acesso e autorização estão em conformidade com as necessidades de negócio.

WHITEBOX

- Todas as informações da infraestrutura de rede e da arquitetura da aplicação são fornecidas.

- Geralmente esta abordagem realiza a análise e revisão de segurança do código fonte da aplicação desenvolvida/testada

Deste modo é possível identificar as seguintes

ameaças potenciais:

Para a realização de um PenTest podem ser escolhidas 3 (três) estratégias:

Intruso oportunista (usuários mal-intencionados).

Cliente ou funcionário insatisfeito.

Ação de malwares na rede corporativa.

Metodologia

Para a realização de um PenTest podem ser escolhidas 3 (três) estratégias:

Mapeamento superfície de ataque (IPs, domínios, aplicações, aplicativos, serviços, usuários).

Mapeamento de vulnerabilidades/fragilidades do ambiente

Definição de estratégias e alvos (vunerabilidades passives de exploração)

Exploração de vulnerabilidade.

Resultados

Ao final do trabalho um relatório contendo todo o detalhamento técnico dos resultados é enviado ao cliente e uma apresentação presencial será realizada.

Identificar e mitigar os riscos e impactos no negócio

Melhorar tomada de decisão para priorização de investimentos em cyber segurança

Melhorar os controles e mecanismos de defesa

Se antecipar a ataques futuros

Depoimentos

Nossas

Certificações